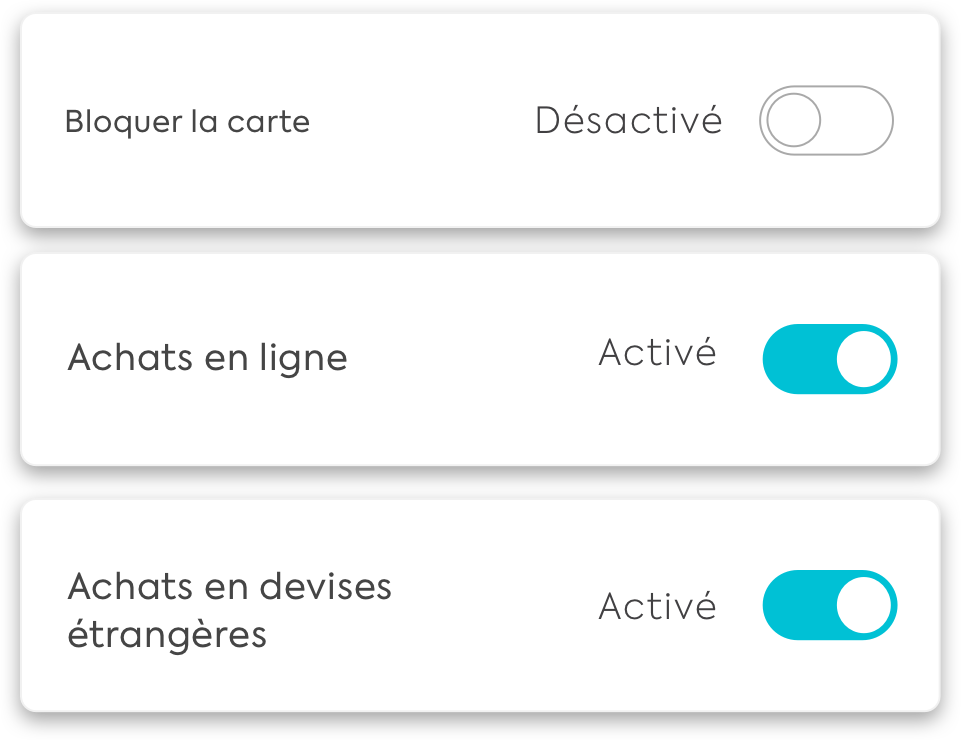

Bloquez instantanément votre carte ou interdisez les transactions en ligne ou en devises. Et débloquez votre carte lorsque vous êtes prêt à acheter!

Toutes les mesures s’appliquent en temps réel. Vous êtes aux commandes.

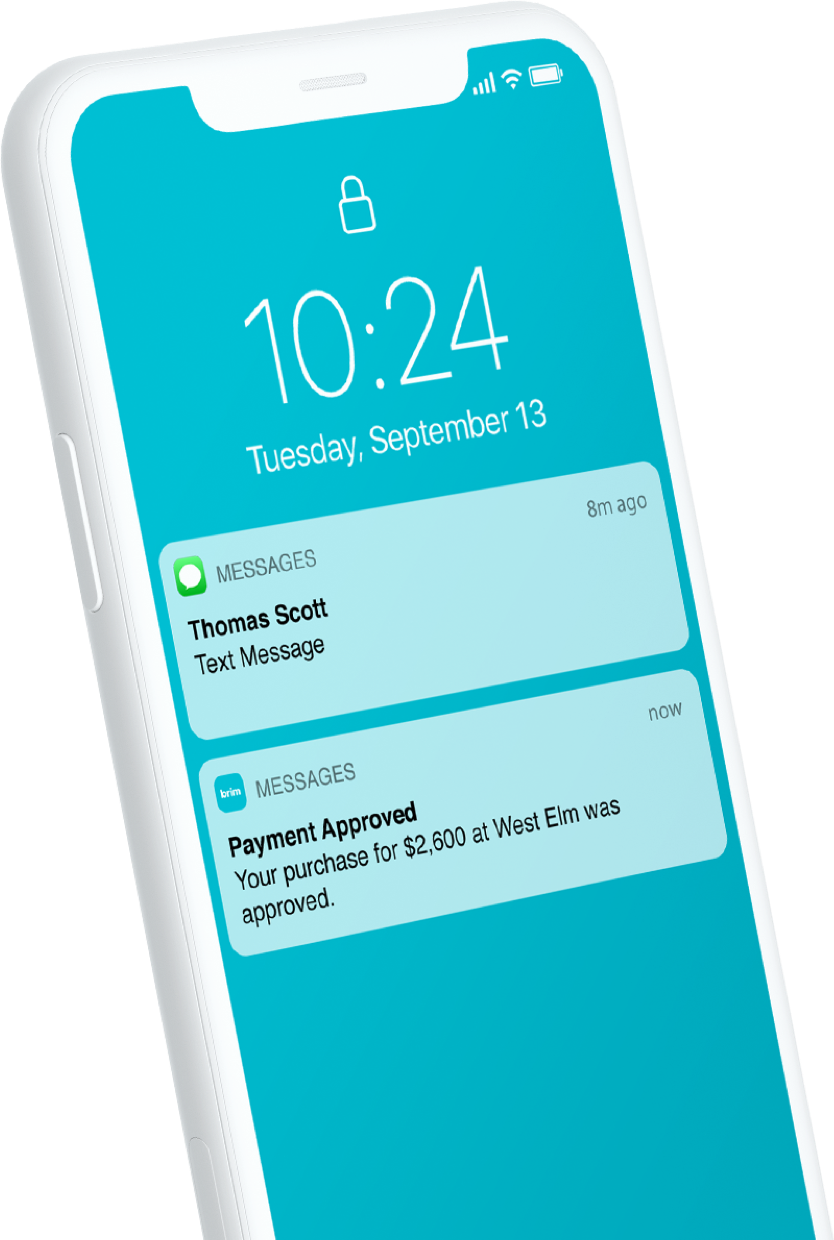

L’application Brim vous envoie une notification en temps réel dès qu’un achat est porté à votre carte.

Vous n’avez donc plus à vous inquiéter que votre carte soit utilisée frauduleusement sans que vous le sachiez.

Si nous remarquons des activités suspectes liées à votre carte ou votre compte Brim, nous vous transmettons un courriel et un message texte.

Afin de protéger vos données sensibles, nous adhérons à la norme PCI DSS et au protocole de chiffrement SSL 2048-bit.

L’identification à deux facteurs est une protection supplémentaire que nous utilisons pour prévenir le vol d’identité.

Comme nous sommes une jeune entreprise de technologie financière, nous avons saisi l’occasion unique de monter notre propre pile de sécurité de A à Z. Cela signifie que nous avons créé l’infrastructure la plus sûre de l’industrie en mettant à profit le matériel, les technologies et les connaissances les plus récents et les plus sécuritaires pour nous assurer que votre argent et vos renseignements personnels sont bien gardés. Pour la Financière Brim, il est primordial que notre personnel et nos infrastructures respectent les normes les plus rigoureuses qui soient. Nous ne faisons pas que parler de sécurité bancaire, nous passons de la parole aux actes.

Parrainez vos amis et vous obtiendrez 2000 points (valeur de 20 $) pour chaque ami qui s'active!

Passez à Brim